Digitalmania – Windows Exploitation 2016 membahas tentang kerentanan dan tren eksploitasi Windows yang terjadi sepanjang tahun lalu, yang berhubungan dengan kerentanan, patch dan update yang dikeluarkan serta informasi tambahan tentang langkah-langkah keamanan yang telah disosialisasikan oleh Microsoft dalam Windows 10.

Laporan ini juga membahas bagaimana performa Internet Explorer dan Microsoft Edge selama 12 bulan terakhir yang apabila dibandingkan dengan tahun sebelumnya menunjukkan banyak pencapaian, diantaranya kerentanan Internet Explorer sebelum mendapat patch telah mengalami penurunan jumlah kerentanan. Terutama lagi pada Edge yang sepanjang 2016 berjalan mulus tanpa masalah kerentanan karena modernisasi fitur keamanan yang diaktifkan secara default termasuk AppContainer, Sandbox dan proses 64 bit untuk Tab.

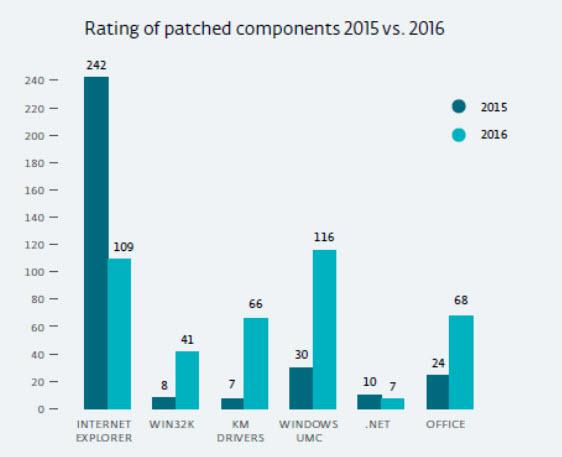

Komparasi Kerentanan 2015 dengan 2016

Semua ini berhubungan dengan fitur Enhanced Mitigation Experience Toolkit (EMET), yaitu Attack Surface Reduction (ASR) yang digunakan Microsoft untuk menghapus berbagai kerentanan yang saling terkait. ASR memecahkan masalah eksploitasi dengan menonaktifkan penggunaan komponen rentan tertentu dalam proses yang dipilih. Microsoft telah mengadopsi teknik ini dari EMET dan termasuk dalam Windows sebagai sarana melarang penggunaan komponen tertentu yang dikenal rentan dalam suatu sistem.

Enhanced Experience Mitigasi Toolkit (EMET) diperkenalkan oleh Microsoft sebagai solusi freeware untuk memberikan perlindungan yang kuat bagi pengguna terhadap eksploitasi RCE dan drive by Download. Tujuan lain dari EMET adalah untuk meningkatkan tingkat perlindungan sistem Windows mulai dari versi 5.5, yang dirilis pada awal 2015, EMET memberikan perlindungan terhadap eksploitasi LPE dengan mitigasi Blok Untrusted Font. Fitur ini hanya bekerja pada Windows 10.

Eksploitasi

Jika kita bicara eksploitas Windows ada dua jenis yang paling umum dari serangan exploit di dunia Windows, yaitu Remote Code Execution (RCE) dan Local Privilege Escalation (LPE). Yang pertama digunakan oleh penyerang untuk menembus sistem, sedangkan yang kedua untuk mendapatkan hak admin maksimum pada sistem itu.

Bahkan, eksploitasi RCE biasanya digunakan untuk menargetkan kerentanan di web browser dengan tujuan mengunduh dan menjalankan executable berbahaya, serangan tersebut biasa disebut drive by downloads. Setelah sistem ditembus, pelaku membutuhkan hak admin sepenuhnya sehingga kode mereka bisa mendapatkan kontrol penuh atas sistem yang dikuasai.

Sementara dalam banyak kasus, kerentanan LPE terletak pada driver Windows standar win32k.sys. Jika pelaku berhasil mengeksploitasi kerentanan tersebut di win32k.sys, mereka akan mendapatkan hak admin Sistem penuh dan kemampuan untuk menjalankan kode berbahaya dalam mode kernel (Ring 0). Pelaku kemudian dapat menggunakan kerentanan dalam firmware untuk mendapatkan “God Mode” hak admin dengan kemampuan untuk memotong langkah-langkah keamanan hypervisor dan mendapatkan kontrol penuh atas sistem dengan menjalankan VM.

Eksploitasi Web Browser

Keamanan web browser adalah salah satu hal yang paling penting untuk keselamatan pengguna. Fakta bahwa web browser memang sering menjadi target yang sangat menarik bagi hacker untuk dieksploitasi untuk mengeksekusi kode berbahaya dari jarak jauh. Pelaku umumnya menggunakan halaman web yang dibuat khusus dengan eksploitasi RCE untuk menembus sistem dan kerentanan yang hadir di semua software. Ini berarti bahwa web browser harus memiliki mitigasi keamanan khusus untuk memblokir tindakan jahat dicapai melalui eksploitasi potensial.

Alasan yang sama kenapa tahun lalu Google Chrome dan Microsoft Edge menolak untuk auto play konten Flash secara default. Di mana kemudian pengguna Edge mendapat fitur ini melalui update Windows 10 di bulan Agustus yang menghentikan Flash secara otomatis. Situasi yang sama berlaku dengan Google Chrome: memperkenalkan click to play konten Flash dimulai dengan Chrome 53. Tindakan pengamanan ini juga digunakan untuk menghemat baterai.

Tidak seperti Chrome atau Edge, Firefox tidak memiliki opsi untuk menjalankan tab dibuka dalam proses terpisah, sehingga semua tab yang dibuka oleh pengguna berjalan dalam satu ruang proses address. Sekarang, Firefox akan berjalan dalam dua proses: satu yang bertanggung jawab untuk GUI drawing, dan yang lain menangani tab.

Microsoft Edge juga mendapat fitur keamanan baru yang membantu untuk mengurangi aksi berbahaya dari LPE exploit yang menggunakan kerentanan dalam driver win32k.sys. Langkah ini disebut filtering Win32k syscalls dan memungkinkan kernel Windows untuk menonaktifkan panggilan layanan sistem Win32k dari konteks proses Edge. Dengan menonaktifkan kemampuan untuk memanggil beberapa layanan atau layanan yang rentan yang telah digunakan oleh eksploitasi untuk memori kernel korup dan memicu kerentanan, Edge melindungi pengguna dari berbagai eksploitasi LPE.

Eksploitasi Driver Pihak Ketiga

Umumnya kasus eksploitasi melalui driver pihak ketiga disebabkan karena driver win32k.sys memiliki akses penuh dalam modus kernel untuk hardware, memori fisik, I/O port dan semua sumber daya yang dikelola Windows Kernel (ntoskrnl) dan berbagai subsistemnya. Dengan mampu menguasai modus Windows Kernel memberikan hacker hak admin sistem maksimum yang mampu menjalankan host dan guest virtual machine. Eksploitasi win32k.sys sering dimanfaatkan di dunia nyata berkali-kali. Masalah yang sama berlaku untuk setiap driver sah lain yang memiliki kerentanan LPE. Hal ini dapat terjadi oleh karena Driver pihak ketiga memiliki kelemahan keamanan “by design”, hal yang cukup umum terjadi karena developer mereka tidak mengintegrasikan pemeriksaan keamanan ke dalamnya.

Untuk mengatasinya Microsoft memberikan update pada Windows 10 dengan persyaratan yang lebih terbatas untuk driver kernel mode, sehingga bagi driver yang dijalankan dalam Windows 10 harus mendapat tanda tangan digital langsung dari Microsoft, yaitu diserahkan kepada dan disetujui oleh Windows Hardware Developer Center. Langkah ini semakin meningkatkan standar keamanan dan stabilitas sistem. Dengan update ulang Windows 10, Microsoft memperkenalkan persyaratan yang lebih terbatas untuk driver kernel mode. Sekarang, dalam rangka untuk bekerja pada Windows 10, driver harus digital ditandatangani oleh Microsoft, yaitu diserahkan kepada dan disetujui oleh Windows Pusat Hardware Developer. Langkah ini harus meningkatkan standar keamanan sistem dan stabilitas, membuang driver yang dikembangkan tidak tepat.

Kesalahan umum lain yang menyebabkan driver tidak aman untuk sistem karena pihak developer tidak menggunakan sinkronisasi yang tepat selama bekerja dengan CPU untuk operasi tertentu. Situasi diperumit saat driver sah yang dikompromikan ditandatangani dengan sertifikat digital yang terpercaya. Artinya, tidak cukup dengan update untuk menambal kerentanan. Pengembang juga harus mencabut sertifikat yang digunakan menandatangani driver rentan. Jika tidak, itu akan digunakan oleh malicious code untuk memperoleh hak admin.

Eksploitasi Kerentanan Firmware

Untuk dapat menguasai sistem sampai dengan level terdalam, kerentanan pada firmware selalu dicari oleh para hacker. Dengan mampu melakukan penetrasi melalui firmware akan memberikan mereka keuntungan besar, karena malicious code mereka dapat mandiri di luar sistem operassi yang diinstal atau hypervisor yang dapat menjalankan berbagai sistem operasi. Dengan kata lain, metode ini dapat bertahan dari instal ulang Windows, dan format hard disk, seperti format low level, karena firmware disimpan pada SPI chip flash khusus yang juga mandiri atau terlepas dari OS dan dapat berisi modul dari berbagai sistem operasi. Keamanan Hyper-V seperti Device Guard, Credential Guard dan HVCI dapat dikompromikan dengan rootkit firmware.

Flash chip tersebut untuk menyimpan firmware UEFI, yang terdiri dari satu set driver untuk melayani tahap awal proses boot PC dan sistem operasi low level lainnya, misalnya: System Management Mode (SMM). Tidak seperti firmware BIOS yang lebih tua, UEFI dapat Memberikan otentikasi proses booting komputer untuk memastikan proses ini tidak dikompromikan sebelum dilanjutkan ke OS. Untuk pengamanan firmware dan proses boot awal dari berbagai ancaman seperti bootkit, sebuah sistem verifikasi digunakan, yaitu Secure Boot. dan merupakan sistem keamanan yang bagus, tapi sistem ini tidak melindungi SPI chip flash. karena malicious mode mampu membuat sistem unbootable. Untuk melindungi SPI chip flash dari ditulis ulang.

Karena kerentanan ini berkaitan dengan sistem dalam hardware, dan mempengaruhi banyak komputer dan laptop mulai dari Lenovo, Hewlett Packard, Intel dan banyak developer lain membuat tanggung jawab penyelesaian masalah ini dikembalikan kepada masing-masing pihak, dan mereka telah memperbaiki segala kerentanan firmware yang muncul dalam setiap hardware agar tidak lagi bisa dieksploitasi oleh pihak tidak bertanggung jawab.

Pencegahan Eksploitasi

Kita bisa melihat bahwa Microsoft sedang melakukan upaya serius untuk meningkatkan keamanan versi Windows yang modern secara bertahap. langkah-langkah keamanan ini disebut Mitigation dan berfungsi untuk menurunkan risiko kerentanan dari eksploitasi. Hal ini dapat dilihat pula dengan membandingkan pendekatan ini dengan fitur EMET yang disebut Attack Surface Reduction (ASR), karena Mitigation dapat memblokir berbagai eksploitasi yang menggunakan teknik serupa.

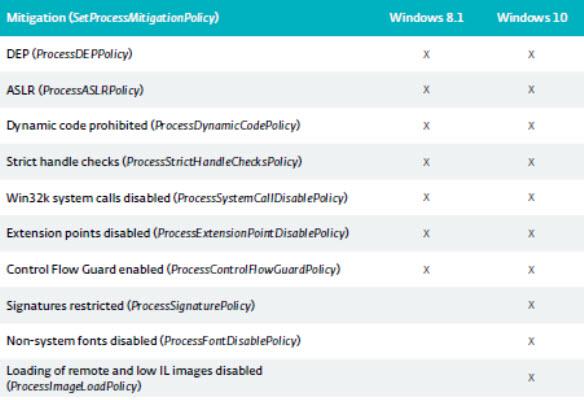

Diawali oleh Windows 8, Microsoft memperkenalkan Kebijakan API khusus SetProcessMitigation, untuk mengaktifkan mitigasi yang didukung oleh versi Windows saat ini. Dalam Tabel di bawah ini dapat dilihat berbagai jenis mitigasi. Setiap mitigasi ini dimaksudkan untuk memblokir vektor eksploitasi tertentu.

Daftar Mitigation untuk aplikasi

Sedangkan pada Windows 10 Microsoft memperkenalkan tiga jenis Kebijakan mitigasi baru:

- ProcessSignaturePolicy, digunakan sebagai ukuran keamanan yang hanya mengijinkan gambar dengan tanda tangan digital dari jenis tertentu untuk dimuat ke target aplikasi, misalnya Microsoft Edge mengaktifkan mitigasi ini untuk memungkinkan pemuatan di ruang alamat hanya untuk gambar-gambar yang ditandatangani dengan sertifikat digital khusus Windows Store.

- ProcessFontDisablePolicy, merupakan pilihan keamanan yang dapat diaktifkan untuk aplikasi tertentu dengan EMET. Pilihan ini akan membantu aplikasi untuk dilindungi dari satu jenis exploit LPE yang menggunakan keahlian khusus dalam file font dan memuat mereka dari direktori non-sistem. Dengan demikian fitur ini melarang pemuatan file font ke dalam suatu proses dari setiap lokasi kecuali %windir%\fonts.

- ProcessImageLoad, fitur keamanan yang ketiga ini melarang memuat gambar eksekusi dari lokasi remote ke ruang alamat proses. Hal ini juga dapat mencegah pemuatan executable ditandai sebagai Low Integrity Level (IL). Fitur keamanan ini digunakan oleh web browser IE11, dimulai dengan Windows 8 Update 3 dan Microsoft Edge pada Windows 10. Yang disebut sebagai Control Flow Guard (CFG) dan digunakan untuk mencegah eksploitasi beberapa jenis kerentanan.

CFG memungkinkan aplikasi untuk mengurangi vektor eksploitasi yang terlibat dengan pengalihan tidak langsung control flow trasfer untuk exploit code, misalnya, dalam kasus kerentanan (UAF) UseAfter-Free. Tidak seperti mitigasi sebelumnya, langkah pengamanan ini membutuhkan dukungan dari aplikasi executable dan Windows. CFG terintegrasikan ke dalam aplikasi dengan compiler dan linker. Mekanisme keamanan CFG memungkinkan Windows untuk memperbaiki call of function dalam executable dan dengan demikian untuk mengendalikan aliran executable yang dapat dimodifikasi oleh exploit yang mengkhususkan diri dalam modifikasi tabel metode virtual (vtable). CFG juga didukung oleh Adobe Flash Player.

Di bagian lain, sistem Windows hypervisor yang disebut Hyper-V juga menuntut tingkat keamanan baru. Karena pelaku peretasan berpotensi mendapatkan kontrol di bawah OS host dan semua virtual machine berjalan. Oleh karena itu Microsoft memperkenalkan beberapa fitur keamanan penting untuk Windows 10. Fitur-fitur ini bergantung pada konsep lingkungan yang aman yang diisolasi dari semua tamu VM serta dari host OS. Hal ini disebut Virtual Secure Mode (VSM) dan sering disebut sebagai Virtualization Based Security (VBS).

Microsoft juga menerapkan fitur keamanan yang sudah dikenal seperti Device Guard, Credential Guard and Hypervisor Code Integrity (HVCI). Semua komponen yang disebutkan beserta Windows Kernel berada dalam lingkungan yang terisolasi khusus, yang tidak dapat langsung diakses dari host OS dan VM berjalan. Hal ini penting untuk memahami bahwa VSM bertanggung jawab untuk melaksanakan beberapa fungsi keamanan yang sangat penting yang dapat dikompromikan pada VM. Dengan memperkenalkan VSM, Microsoft memecahkan dua tugas sekaligus: mengisolasi pelaksanaan operasi keamanan dari lingkungan berpotensi non-trusted dan memberikan tempat yang kuat untuk menyimpan data sensitif.

Selain itu, VSM juga memanfaatkan mode eksekusi khusus untuk lingkungan yang terisolasi. mode eksekusi ini disebut Secure Kernel Mode (SKM) dan Isolated User Mode (IUM). Keduanya menggunakan hak admin yang biasa, yaitu Ring 0 untuk SKM dan Ring 3 untuk IUM. Ini adalah solusi sempurna untuk mengurangi eksploitasi RCE dan serangan drive by download. Ketika pengguna mengklik link, setiap konten yang berpotensi berbahaya dibuka pada mesin virtual terpisah yang tidak memiliki akses ke data penting pengguna pada host. Windows Defender Application Guard untuk Microsoft Edge akan tersedia untuk semua pengguna Windows 10 Enterprise di 2017.

Kesimpulan

Dari pemaparan Windows Exploitation di atas, Microsoft ingin menjadikan Windows menjadi sistem operasi yang tangguh dengan memodernisasi Windows 10 dengan update terbaru sebagai cara terbaik untuk melindungi diri dari serangan siber yang memanfaatkan kerentanan. Dengan komponen-komponen mengandung fitur keamanan yang berguna untuk mengurangi eksploitasi RCE dan LPE. Tapi, tindakan yang diambil Microsoft untuk membuat versi modern dari Internet Explorer lebih aman masih belum mencukupi, karena adopsi sistem pengaturan keamanan canggih Edge yang dibangun dalam IE masih berupa opsional sehingga tidak maksimal dalam memberi keamanan yang menyeluruh pada Internet Explorer. Digitalmania. (AN)