Digitalmania – Ransomware Locky dengan varian terbaru terdeteksi sedang beraksi diluaran sana, menjadi fokus perhatian utama para pakar keamanan yang mewanti-wanti perusahaan di dunia agar lebih berhati-hati karena varian baru ini lebih sulit dideteksi.

Locky sekarang berusaha untuk menghindari deteksi dengan mengubah cara berkomunikasi dari komputer terinfeksi ke remote server yang mengunduh ransomware Locky yang sebenarnya.

Dan untuk pertama kalinya Locky diketahui dikirim melalui Nuclear Exploit Kit, menunjukkan bagaimana Locky sudah semakin matang dan jauh berkembang. Dengan Melakukan pendistribusian (spam) sebagai metode utama yang mendapat bantuan dari vendor exploit kit di pasar gelap.

Locky perlahan-lahan mengikuti jejak varian ransomware papan atas seperti CryptoWall dan TeslaCrypt yang menyebar merata melalui spam dan exploit kit. Tapi sebagian besar penyebaran Locky masih menggunakan spam, dan baru kali ini memanfaatkan exploit kit sebagai media untuk menginfeksi.

Melalui sebuah observasi yang dilakukan ESET, ditemukan setidaknya dua perubahan terbaru dalam cara Locky berkomunikasi antara komputer terinfeksi dan server command & control yang mengirimkan payload Locky.

Perubahan awal yang terjadi tidak begitu drastis, pelaku secara sederhana mengubah urutan permintaan perintah dari komputer terinfeksi, dan perubahan tersebut ternyata sudah cukup untuk menipu pemindaian keamanan yang mencari komunikasi ransomware Locky.

Karakteristik baru Locky berhubungan dengan bagaimana cara ia berkomunikasi dikenali dalam beberapa minggu terakhir dengan mengadakan beberapa perubahan dalam pola komunikasi yang kemudian menjadi bagian operasi penyebaran terbaru.

Cara Locky berkomunikasi awalnya sudah sangat diketahui di seluruh masyarakat dengan menampilkan pola komunikasi tertentu. Namun, sejak 22 Maret tiba-tiba telah terjadi penurunan besar dalam log yang berkaitan dengan komunikasi varian Locky ini:

Hal ini malah menimbulkan kecurigaan, karena tidak mungkin dalam waktu singkat terjadi perubahan signifikan, asumsi ini yang mendorong penelitian lebih mendalam sampai akhirnya ditemukan temuan baru.

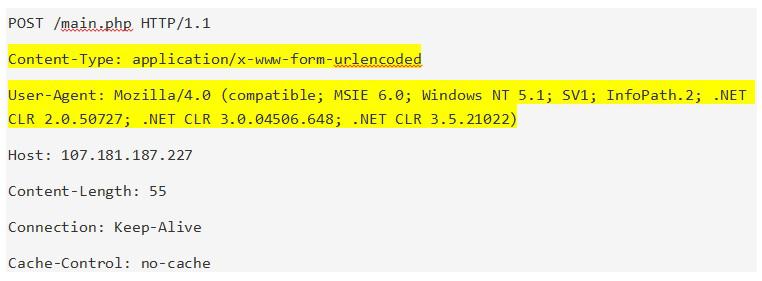

Varian pertama yang menampilkan perubahan dalam cara berkomunikasi ditemui mengalami perubahan dalam header:

Perhatikan tambahan Content-Type dan User-Agent, sedangkan posisi relatif host tidak lagi langsung setelah header POST.

Meskipun sudah membuat perubahan, tapi tampaknya aktor di belakang Locky masih belum puas, dan cara berkomunikasi kembali mengalami perubahan, dan dalam penlitian lebih lanjut pada exploit kit (EK), ditemukan perubahan kedua dalam varian Locky yang dikirim oleh Nuclear EK. Kali ini perubahan yang terjadi lebih drastis, yaitu pada downloader yang dirilis oleh Nuclear EK dan Protocol pertukaran kunci C&C.

Downloader menampilkan permintaan ini ke server C&C:

- GET /login.php HTTP/1.1

- Accept: */*

- Accept-Encoding: gzip, deflate

- User-Agent: Mozilla/4.0 (…)

- Host: <hostname>

- Connection: Keep-Alive

Dan responnya adalah executable Locky, yang kini memiliki metode baru untuk mengambil kunci enkripsi dari server C&C.

- POST /submit.php HTTP/1.1

- Content-Type: application/x-www-form-urlencoded

- User-Agent: Mozilla/4.0 (…)

- Host: <hostname>

- Content-Length: <length of encoded binary data>

- Connection: Keep-Alive

- Cache-Control: no-cache

Server merespon dengan:

- HTTP/1.1 200 OK

- Server: nginx

- Date: <date>

- Content-Type: text/html; charset=UTF-8

- Content-Length: <length of encoded binary data>

- Connection: keep-alive

- Vary: Accept-Encoding

Locky sejak awal deteksi diketahui sebagai ransomware yang tangguh dengan upayanya menginfeksi pengguna komputer di lebih dari 100 negara. Vektor serangan Locky berpusat pada pesan email yang berisi lampiran dokumen Word yang tertanam malicious macro. Setelah macro bergerak, script memulai dengan mengunduh Locky kedalam PC korban.

Sejauh ini sudah ditemukan 10 varian downloader Locky yang berbeda. Setiap varian selalu mencoba untuk menghindari deteksi dengan menyembunyikan payload Locky dalam beberapa jenis file berbeda (.doc, .docm, .xls and also .js) yang seluruhnya berakting sebagai lampiran invoice. Namun Locky tidak termasuk dalam kelompok ransomware unik, keberhasilannya selama ini ditentukan oleh metode spam yang efektif. Digitalmania. (AN)